Soteria Lab réalise une première levée de fonds Publié le 9 juillet 2024 Fondée en 2014 par Clément Joliot et...

Lire plus (...)le pentest ou test d'intrusion

Pentest. Terme de plus en plus utilisé, pas toujours bien compris, souvent préféré au plus français « test d’intrusion ».

Intrusion ? L’Académie Française nous apprend que ce mot remonte au 14ème siècle et qu’il signifie : « le fait de s’introduire, contre le droit ou la forme, dans un lieu, dans une société ou une compagnie, dans une charge ».

Voici ce que nous disent nos experts du pentest !

Sommaire

- Qu’est-ce qu’un test d’intrusion ou pentest ?

- Des pentests très différents

- Les étapes cruciales des tests d’intrusion

- Pourquoi réaliser des tests d’intrusion ?

- Quand réaliser un test d’intrusion ?

- Le test d’intrusion, un élément indispensable pour votre organisation dans une démarche globale de sécurité.

- FAQ, les questions fréquentes sur les pentests

Qu'est-ce qu'un test d'intrusion ou pentest ?

Technique de piratage éthique, le pentest ou test d’intrusion permet de simuler des attaques malveillantes en conditions réelles sur votre système d’information. Il est essentiel à la définition de votre gouvernance cybersécurité. Réalisé par des experts, le test d’intrusion contribue à identifier les failles et chemins d’attaques pour proposer un plan d’action associé à la gravité des failles.

Le test d’intrusion peut être réalisé sur :

- Une IP,

- Une application,

- Un serveur Web,

- Un réseau complet.

Le pentest ne doit être ni confondu ni intégré avec l’audit organisationnel.

Pour rappel, un audit organisationnel en cybersécurité est une évaluation des politiques, des procédures et des technologies de sécurité d’une organisation. Son objectif principal est de détecter les vulnérabilités, de réduire les risques et de renforcer la posture de sécurité de l’entreprise face aux cybermenaces émergentes.

Vous pouvez découvrir notre vision de l’audit organisationnel dans cet article.

Mais revenons au test d’intrusion. Le test d’intrusion doit être réalisé après l’audit organisationnel, après avoir pris bonne connaissance des enjeux d’une entreprise, de ses vulnérabilités, des risques et menaces nuisibles à son activité.

Le test d’intrusion est à considérer comme une mise en situation réelle par une cyberattaque menée par un attaquant ami. Le test d’intrusion va permettre d’analyser les risques et vulnérabilités présentes, les chemins d’attaque permis à un attaquant, pour les traduire en impact business. Tous résultats qui vont permettre la mise en place de mesures correctives intégrées à un plan d’action.

Des pentests très différents

Selon vos besoins, selon vos risques et menaces, selon vos systèmes ou applications, les pentests peuvent être menés sous différentes formes :

- Pentest Interne: Ce test est réalisé depuis le réseau interne de votre entreprise. Il consiste à réaliser des attaques réalistes sur le système d’information, à partir d’un accès légitime au réseau, afin de compromettre l’environnement et d’identifier les vulnérabilités.

- Pentest Externe: Il est réalisé depuis un réseau externe à votre entreprise. Ce test reproduit des attaques réalistes sur les services disponibles sur internet, visant à compromettre l’environnement et identifier les vulnérabilités.

Puis, en fonction du périmètre à tester, les accès accordés et les conditions techniques peuvent varier :

- Boîte noire: Le testeur n’a aucune connaissance préalable du système, avec pour objectif de découvrir les vulnérabilités visibles de l’extérieur. Ce test est la simulation réelle d’une cyberattaque.

- Boîte grise: Le testeur à une connaissance partielle du système (ex : accès utilisateurs…), avec pour objectif d’évaluer la sécurité des parties accessibles à des utilisateurs autorisés.

- Boite blanche : Le testeur à une connaissance complète du système, avec pour objectif d’identifier les vulnérabilités internes et de réaliser des analyses approfondies. Cet audit va permettre de vérifier les bonnes configurations/ implémentations des outils et règles de sécurité.

Le lecteur averti aura deviné qu’on parle là des anglophones black box, white box, et grey box !

A noter que la réalisation d’un audit technique étant limité au temps accordé à l’exercice par le commanditaire, le choix du type de pentest doit être défini en amont avec le prestataire réalisant l’exercice, en fonction de la fenêtre de tir accordée à l’attaquant ami.

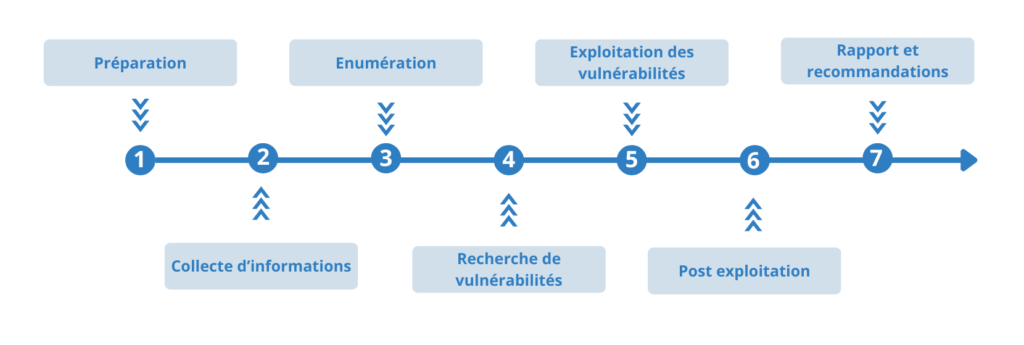

Les étapes cruciales des tests d'intrusion

De l’identification des risques aux priorités d’action, le test d’intrusion est réalisé de manière structurée :

- Préparation :

La préparation est nécessaire pour la définition du périmètre d’intervention, les objectifs et les limites.

- Collecte d’informations :

Cette étape consiste à regrouper un maximum d’informations sur le système cible. Ces informations peuvent être de nature différente et ne sont pas nécessairement techniques : liste d’adresses IP, nom d’un employé, horaires de travail, versions des logiciels utilisés, etc. Cette étape est primordiale pour la suite de l’analyse, elle va permettre d’orienter les tests.

- Énumération :

Le but de cette étape est de lister un maximum de machines ou services disponibles (que ce soit en externe ou en interne). Cette phase utilise les informations récoltées à l’étape précédente afin de déterminer quels sont les points faibles ou les systèmes à attaquer.

- Recherche de vulnérabilités :

Une fois l’identification des vecteurs d’attaque effectuée, les systèmes concernés sont analysés, pour identifier les vulnérabilités. Et notre expérience nous prouve qu’elles sont parfois nombreuses et totalement inconnues des décideurs pourtant très assurés de leur cybersécurité !

- Exploitation des vulnérabilités :

Le pentester va exploiter les vulnérabilités trouvées, pour déterminer son chemin d’attaque et s’introduire sur les systèmes. Cela permet de valider les vulnérabilités, mais également de définir leur impact sur les systèmes, et donc leur niveau de criticité.

- Post-exploitation :

Une fois que le pentester s’est introduit sur une machine, il va essayer de récolter un maximum d’informations sur celle-ci afin de définir son rôle au sein du système d’information. Par ailleurs, il va également tenter d’élever ses privilèges, d’installer des portes dérobées (backdoors), etc.

- Rapports et recommandations :

Le rapport rassemble le périmètre, les vulnérabilités trouvées, les preuves d’exploitation, et les recommandations. Cette synthèse managériale regroupe une description détaillée, avec le classement des vulnérabilités selon leur niveau de risque, avec les remédiations possibles.

Il est possible d’ajouter une phase post test d’intrusion pour vérifier que les correctifs établis fonctionnent et couvrent bien la ou les vulnérabilités identifiées.

Pourquoi réaliser des tests d'intrusion ?

- Identifier, corriger les failles et protéger votre entreprise des attaques informatiques :

Toutes entreprises, petites ou grandes, sera confrontées prochainement à une cyberattaque. Le test d’intrusion permet de les prévenir et de corriger les vulnérabilités qui pourraient être exploitées de manière malveillante par des attaquants. Réalisé régulièrement, le test d’intrusion vous permet d’identifier les scénarios d’intrusion et de conserver une longueur d’avance sur les potentielles cyberattaques, au bénéfice de votre meilleure sécurité.

- Conformité :

De nombreuses normes (telles que ISO 27001 : sécurité de l’Information, cybersécurité et protection de la vie privée) imposent des tests d’intrusion. Ils sont essentiels pour prouver la conformité de votre système d’information. La réalisation d’un pentest permet également de rassurer vos clients, vos partenaires, … et votre assureur ! Et c’est votre réputation, votre image, qui seront préservées !

Quand réaliser un test d'intrusion ?

Le test d’intrusion peut être réalisé :

- Avant ou lors de la mise en service d’une nouvelle plateforme/application

- Après des changements majeurs au niveau du système d’information

- De manière régulière afin de suivre l’évolution des techniques d’attaques et des mécanismes de sécurité à mettre en place.

Le test d’intrusion, un élément indispensable pour votre organisation dans une démarche globale de sécurité.

Le test d’intrusion doit impérativement faire partie du socle de base de la cybersécurité, et être perçu comme un outil de réduction des risques.

Soteria Lab compte une équipe de pentesters professionnels et experts dans le domaine pour vous accompagner sur ce projet. Utilisez le test d’intrusion en tant que pilier de votre gouvernance cyber.

FAQ, les questions fréquentes sur les pentests

Les cybercriminels ne ciblent pas seulement les données sensibles, mais également les infrastructures informatiques et les ressources d’une entreprise. Même si vous ne stockez pas de données sensibles, votre entreprise peut être une cible pour des attaques visant à perturber vos opérations, à accéder à des informations confidentielles ou à utiliser vos systèmes pour mener d’autres attaques.

Il est souvent difficile d’engager un audit sur l’intégralité d’un SI, pour des problématiques de coûts et de limitation de temps. Il est recommandé de faire intervenir un RSSI afin d’identifier les risques principaux (ainsi que les menaces) et de tester les périmètres concernés en priorité.

Il est important de savoir que les résultats d’un pentest ne sont valables dans la durée. En effet, un audit se base sur un état de l’art à l’instant « t ». Cet état de l’art peut être modifié rapidement avec l’apparition de nouvelles vulnérabilités sur des programmes connus, avec a mise à disposition de correctifs de sécurité, ou à cause des modifications intervenues sur le système d’information de l’entreprise.

Il est recommandé de réaliser des tests d’intrusion de manière récurrente mais pas forcément par des auditeurs identiques. Un bon audit se fait avec un prestataire de référence et des prestataires différents pour contrebalancer les résultats (modes opératoires différents, outils différents, modes de pensée différents, etc.). Des audits successifs par des partenaires différents permettent d’augmenter la qualité des contrôles (plus d’indépendance, plus d’objectivité).

Les failles trouvées lors d’un test d’intrusion sont généralement corrigées par votre équipe de sécurité informatique. Nos experts seront à votre écoute en cas de besoin d’accompagnement.

Le coût d’un pentest varie en fonction de plusieurs facteurs, tels que la taille, la complexité, et le système à tester. Vous souhaitez réaliser un devis sur mesure ? Contactez-nous

Vous avez d’autres questions ? Contactez-nous

Nos derniers articles

Les livres sur la cybersécurité

les livres à lire cet été ! Publié le 4 juillet 2024 Vous cherchez votre nouvelle lecture pour cet été...

Lire plus (...)Conformité cybersécurité : Se préparer à NIS 2

Conformité cybersécurité : Se préparer à NIS 2 Publié le 1 juillet 2024 La cybersécurité est devenue un enjeu majeur...

Lire plus (...)Soteria Lab, partenaire du Cyberday !

Soteria LAB, partenaire du cyberday ! Publié le 12 juin 2024 Partenaire du CyberDay qui se déroule le 13/06 dans...

Lire plus (...)